🦀 Rust Ed25519 签名速通:私钥一握,数据终身防伪

Rust 中实战加密数字签名:从基础概念到工业级最佳实践完整指南

本文将从 数字签名是什么 开始,逐步深入剖析 RustCrypto 生态中的签名实现,重点聚焦 Ed25519(当前最推荐的方案),提供设计思路、代码架构、最佳实践,以及可直接用于生产的高可读、可维护、可扩展代码示例。

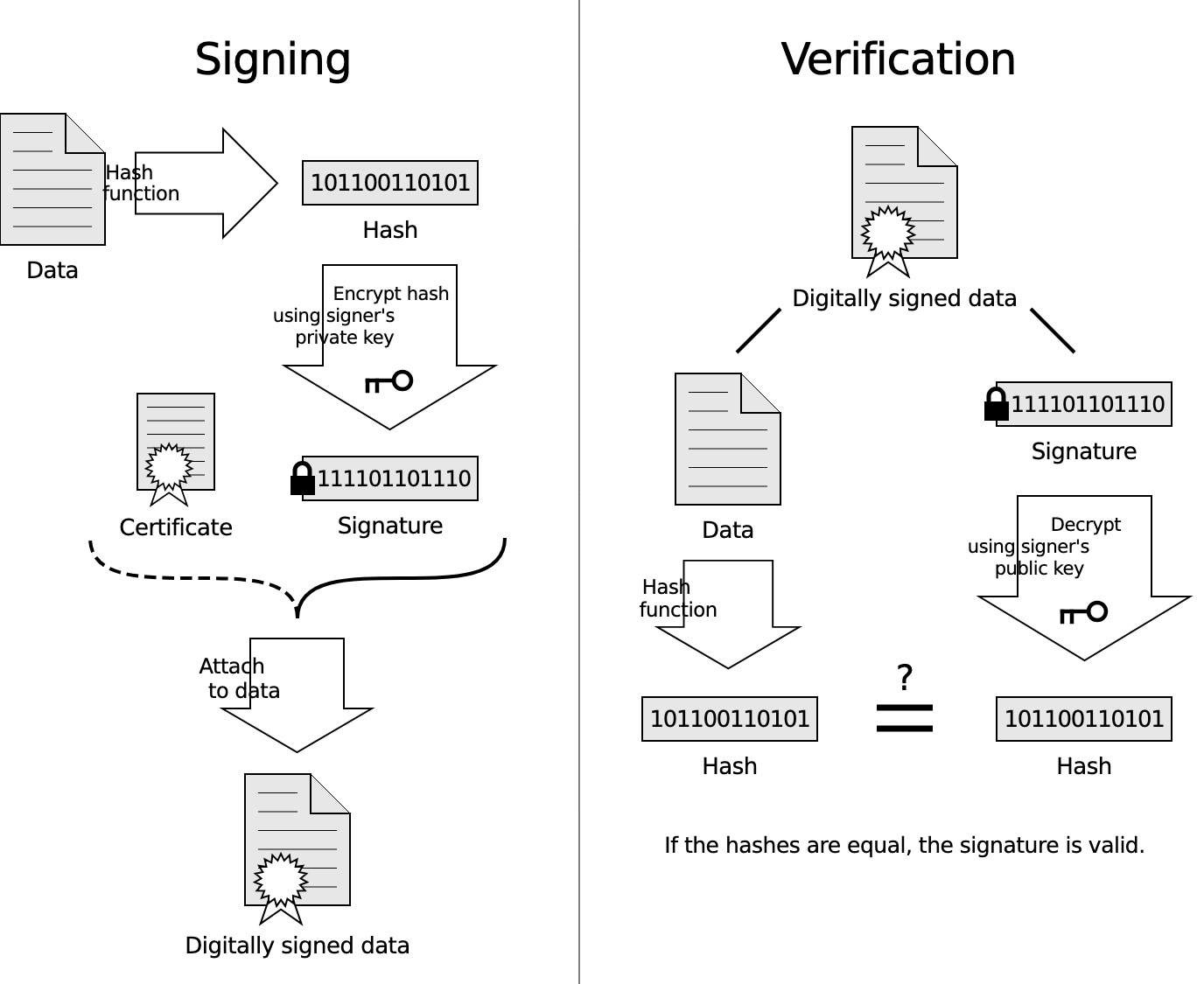

1. 数字签名(Digital Signature)是什么?

数字签名是公钥密码学中最核心的原语之一,提供以下安全属性:

- 认证(Authentication):证明数据确实来自持有对应私钥的实体。

- 完整性(Integrity):任何对数据的篡改都会导致验证失败。

- 不可否认性(Non-repudiation):签名者无法否认自己签过名(在某些场景下结合时间戳更强)。

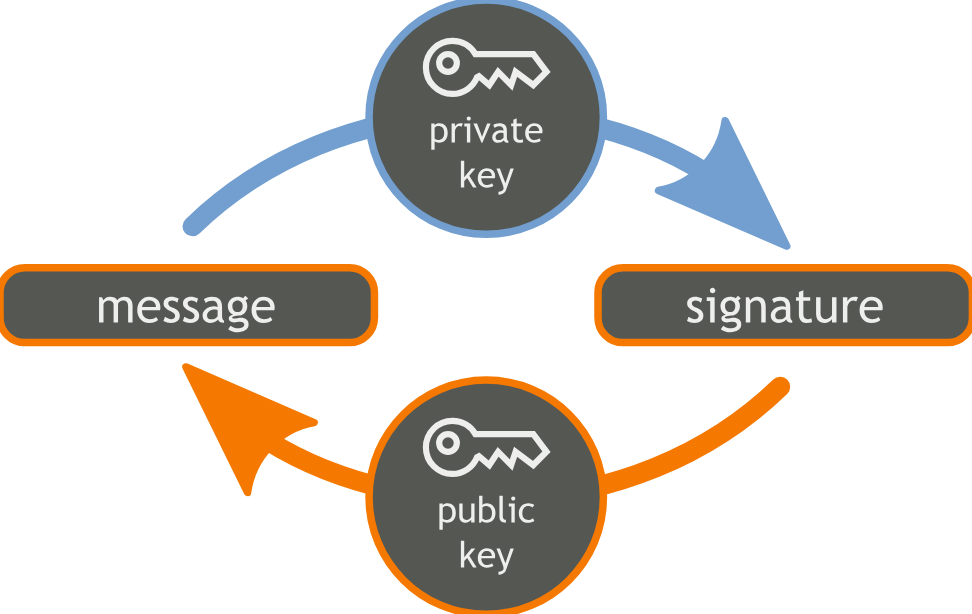

典型流程:

- 签名者使用私钥 + 消息(通常先哈希)生成签名。

- 验证者使用公钥 + 消息 + 签名进行验证。

RustCrypto 生态通过统一的 signature crate 提供 trait 接口,实现算法无关的抽象。

2. RustCrypto 签名生态概览

RustCrypto 的 signatures 仓库 GitHub(https://github.com/RustCrypto/signatures) 是核心入口,支持多种算法:

- Ed25519:推荐首选(RFC 8032),速度快、安全性高、抗侧信道、确定性签名(无随机数风险)。

- ECDSA:兼容性强,但需小心随机数(RFC6979 可缓解)。

- DSA:较老,已不推荐。

- 后量子:ML-DSA、SLH-DSA 等(FIPS 204/205)。

核心 crate:

signature:定义Signer、Verifier、DigestSigner等 trait。ed25519:Ed25519 类型定义 + PKCS#8 支持。ed25519-dalek:纯 Rust Ed25519 实现(最常用)。

为什么 Ed25519 是首选?

- 128 位安全级别,密钥/签名长度小(32B 公钥、64B 签名)。

- 确定性签名(无 nonce 泄漏风险)。

- 抗缓存攻击、侧信道。

- 广泛部署(SSH、Signal、Tor、WebAuthn 等)。

3. 设计原则:工业级数字签名系统应遵循

- 抽象优先:使用

signaturetrait 写泛型代码,支持多后端(软件、HSM、云 KMS)。 - 密钥管理:私钥永不序列化/传输,使用 PKCS#8 或硬件存储。

- 预哈希 vs 直接签名:Ed25519 内部 SHA-512 + 确定性,优先直接签名。

- 错误处理:使用

signature::Error,避免泄漏信息。 - no_std 支持:嵌入式/ wasm 场景必须。

- 安全随机:始终用

OsRng或getrandom。 - 序列化安全:公钥/签名用

serde+bincode或postcard,私钥加密存储。 - 最佳实践:最小权限、密钥轮换、上下文绑定(签名时加 domain separation)。

4. 实战:Ed25519 完整示例(推荐生产模板)

Cargo.toml

[dependencies]

ed25519-dalek = { version = "2", features = ["std", "pkcs8", "serde", "hazmat"] } # hazmat for advanced

signature = "2"

rand = { version = "0.8", features = ["std_rng"] }

rand_core = "0.6"

serde = { version = "1", features = ["derive"] }

bincode = "1" # 或 postcard for compact

thiserror = "1"核心模块设计:签名服务抽象

use ed25519_dalek::{SigningKey, VerifyingKey, Signature, Signer as DalekSigner, Verifier as DalekVerifier};

use signature::{Signer, Verifier, Error as SigError};

use rand_core::{OsRng, RngCore};

use thiserror::Error;

use serde::{Serialize, Deserialize};

#[derive(Error, Debug)]

pub enum SignatureError {

#[error("Signature verification failed")]

InvalidSignature,

#[error("Invalid key format")]

InvalidKey,

#[error("Signature error: {0}")]

Underlying(#[from] SigError),

}

/// 签名者抽象(可替换后端:dalek / ring / yubihsm 等)

pub trait SecureSigner {

fn sign(&self, msg: &[u8]) -> Result<Signature, SignatureError>;

fn verifying_key(&self) -> VerifyingKey;

}

/// 使用 ed25519-dalek 的默认实现

#[derive(Clone, Serialize, Deserialize)]

pub struct Ed25519Signer {

signing_key: SigningKey,

}

impl Ed25519Signer {

pub fn generate() -> Self {

let mut csprng = OsRng;

let signing_key = SigningKey::generate(&mut csprng);

Self { signing_key }

}

pub fn from_bytes(bytes: &[u8; 32]) -> Result<Self, SignatureError> {

SigningKey::from_bytes(bytes)

.map(|sk| Self { signing_key: sk })

.map_err(|_| SignatureError::InvalidKey)

}

pub fn public_key_bytes(&self) -> [u8; 32] {

self.signing_key.verifying_key().to_bytes()

}

}

impl SecureSigner for Ed25519Signer {

fn sign(&self, msg: &[u8]) -> Result<Signature, SignatureError> {

Ok(self.signing_key.sign(msg))

}

fn verifying_key(&self) -> VerifyingKey {

self.signing_key.verifying_key()

}

}

/// 验证者(只持公钥)

#[derive(Clone, Serialize, Deserialize)]

pub struct Ed25519Verifier {

verifying_key: VerifyingKey,

}

impl Ed25519Verifier {

pub fn from_bytes(bytes: &[u8; 32]) -> Result<Self, SignatureError> {

VerifyingKey::from_bytes(bytes)

.map(|vk| Self { verifying_key: vk })

.map_err(|_| SignatureError::InvalidKey)

}

}

impl Ed25519Verifier {

pub fn verify(&self, msg: &[u8], signature: &Signature) -> Result<(), SignatureError> {

self.verifying_key.verify(msg, signature)

.map_err(SignatureError::from)

.map_err(|_| SignatureError::InvalidSignature)

}

}使用示例:签名 + 验证

fn main() -> Result<(), Box<dyn std::error::Error>> {

// 生成密钥对

let signer = Ed25519Signer::generate();

let verifier = Ed25519Verifier::from_bytes(&signer.public_key_bytes())?;

// 消息(实际中常加 nonce / timestamp / domain)

let message = b"Hello, secure world!";

// 签名

let signature = signer.sign(message)?;

// 验证

verifier.verify(message, &signature)?;

println!("Signature verified successfully!");

// 序列化示例(生产中用加密存储私钥)

let public_bytes = signer.public_key_bytes();

let sig_bytes = signature.to_bytes();

println!("Public key (hex): {}", hex::encode(public_bytes));

println!("Signature (hex): {}", hex::encode(sig_bytes));

Ok(())

}5. 高级实战与最佳实践

-

上下文绑定(Domain Separation)

防止跨协议重放:let bound_msg = [b"app:tx:v1:", message].concat(); -

预哈希签名(大消息)

使用signature::DigestSigner+sha2::Sha512。 -

PKCS#8 私钥存储

use ed25519_dalek::pkcs8::{DecodePrivateKey, EncodePrivateKey}; let pem = signer.signing_key.to_pkcs8_pem(...)?; -

密钥轮换与版本

在签名中嵌入 key_id 或版本前缀。 -

错误不泄露

统一返回InvalidSignature而非具体原因。 -

no_std 兼容

移除stdfeature,使用getrandom。 -

测试

fuzz 测试签名/验证,属性测试随机消息。 -

性能

Ed25519 在现代 CPU 上极快,batch 验证可进一步优化。

6. 参考资料

- RustCrypto signatures: https://github.com/RustCrypto/signatures

- ed25519 crate: https://docs.rs/ed25519

- ed25519-dalek: https://docs.rs/ed25519-dalek

- signature crate: https://docs.rs/signature

- RFC 8032 (Ed25519 规范)

- RustCrypto 整体:https://github.com/RustCrypto

通过以上设计,你可以构建出安全、可扩展的签名模块,支持未来无缝切换到后量子算法。欢迎讨论具体场景优化!

版权声明:自由转载-非商用-非衍生-保持署名(创意共享3.0许可证)